クライアント設定

証明書の設置

OpenVPN1証明書で作成した。

・Ca証明書 ca.crt

・クライアント証明書 clientA.crt

・クライアント秘密鍵 clientA.key を

クライアントPC(Windows)の任意のフォルダを作成して配置します。

(例 D:\OpenVPN_CRTへ配置しました。)

OpenVPN GUI for Windowsのインストール

クライアントPC(Windows)でOpenVPN GUI for Windowsサイト(http://openvpn.se/)から

ダウンロード – Stableを選択する。

Installation Package (Both 32-bit and 64-bit TAP driver included):

openvpn-2.0.9-gui-1.0.3-install.exeをダウンロードして実行します。

セットアップウィザード画面でNextボタンを押します。

次にライセンス確認画面でIAgreeボタンをおします。

コンポーネント選択画面はそのままNextボタンを押します。

OpenVPNのインストール先を選択してInstallボタンを押します。

途中でTAP-Win32 Adapter V8の警告画面が表示されるが続行ボタンを押す。

インストールが完了してNextボタンを押す。

Finishボタンを押してセットアップウィザードを終了させます。

ネットワーク接続にはTAP-Win32 Adapter V8が表示されます。

タスクバーにOpenVPNアイコンが表示されます。

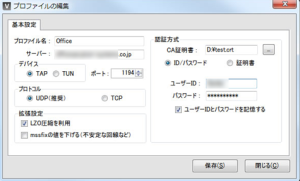

クライアントの設定

C:\Program Files\OpenVPN\sample-configのclient.ovpnを

C:\Program Files\OpenVPN\configへコピーする。

client.ovpnはVPNを接続するサーバごとに必要になります。

client.ovpnを任意の名前Ubuntu-client.ovpnへ変更します。

Ubuntu-client.ovpnファイルを編集します。

;はその行は無効

#の以降はコメント

【16行目】client 【確認】OpenVPNをクライアントを明示

;dev tap0

【24行目】dev tun 【確認】ルーティング方式なのでtunデバイスを指定

【37行目】proto udp 【確認】通信プロトコル Ubuntuサーバ側がudpなのでudpを指定

【42行目】remote Ubuntuサーバのドメイン名 1194

【変更】Ubuntuサーバのドメイン名と待ち受けポートを指定

※無料ドメインの取得と設定リンク

【54行目】resolv-retry infinite 【確認】Ubutuサーバの名前解決を無限トライ

【58行目】nobind 【確認】クライアント側で固定のポートを使用(bind)しない。

【65行目】persist-key 【確認】クライアント再起動時切断後、秘密鍵の再読み込みをしない。

【66行目】persist-tun 【確認】クライアント再起動時切断後、tunデバイスの再オープンをしない。

【88行目】ca D:\\OpenVPN_CRT\\ca.crt 【変更】Ca証明書へのフルパス

【89行目】cert D:\\OpenVPN_CRT\\clientA.crt 【変更】クライアント証明書へのフルパス

【90行目】key D:\\OpenVPN_CRT\\clientA.key 【変更】クライアント秘密鍵へのフルパス

(※ディレクトリの区切りは\\である。)

【112行目】cipher BF-CBC 【変更】;cipher x をcipher BF-CBCに変更します。

Ubuntuサーバと同じcipher(暗号器) BF-CBC(Blowfish)を指定する。

【117行目】comp-lzo 【確認】lzo圧縮を有効

【120行目】verb 3 【確認】ログレベル ログファイルの詳細度0から11で大きいほど上がる。

クライアントPC(Windows)からの接続

1.ノートPCなどで使用しているネットワーク接続管理ツールやアプリを一時的に停止する。

2.通信端末(PHSや携帯)など外からのインターネット回線の接続を行う。

3.vIpCnfgツールなどネットワーク切り替えツールを使用している場合は

【外からの接続】にhostsを変更設定する。

(URLリンク)

4.タスクトレイのOpenVPN GUIのアイコンを右クリックして

クライアントの設定ファイルUbuntu-client(接続するUbuntuサーバ)を選びConnectを選択します。

5.クライアントの証明書作成時のパスフレーズを入力してOKボタンを押します。

Ubuntuサーバと通信が開始されて、接続が完了するとログウィンドウが閉じます。

接続IPアドレスとUbuntuサーバと接続が完了した旨が表示され、

タスクトレイのOpenVPN GUIのアイコンの色が茶色→黄色→緑色へ変わります。

タスクトレイのOpenVPN GUIのアイコンを右クリックしてView Logを選択すると接続状況のログを確認できます。

最後に「 Initialization Sequence Completed 」の紋々があれば接続は成功しています。

ちなみに コマンドプロンプトより 例 C:\>ping 192.168.0.133(UbuntuサーバのIPアドレス)を実行するとpingが通ります。

これで安全にUbuntuサーバ(Samba、WebDAV、FTPなど)へデータアップ・ダウンロードやWebカメラ(Webcam、Motion)の監視が可能になります。

※マイ ネットワークから共有フォルダ(Samba)へアクセスできない場合は

クライアントPC(Windows)のスタート – ファイル名を指定して実行を選びます。

名前の入力欄に例 \\192.168.0.133 UbuntuサーバのIPアドレスを入力してOKボタンを押しますと

Sambaの共有フォルダの一覧が表示されてアクセスできます。

クライアントPC(Windows)からの切断

タスクトレイのOpenVPN GUIのアイコンを右クリックして

接続中の設定ファイルUbuntu-client(Ubuntuサーバ)を選びDisconnectを選択します。

切断後は当然、コマンドプロンプトより ping は通りません。

その他のWindowsのクライアントソフト

vpnux Connector

http://www.vpnux.jp/

無料で簡単にOpenVPNが接続できます。